仅仅开放远程访问Docker API,这个还不够的,因为会有安全问题。关于这点,Docker有相关的安全机制,参考官方文档 Protect the Docker daemon socket,大致就是:生成证书,用来达到验证客户端身份的目的。

下面是操作步骤:

服务器配置

1. 创建certs文件夹,用来存放CA私钥和公钥

mkdir -pv /etc/docker/certs

cd /etc/docker/certs2. 创建密码

需要连续输入两次相同的密码

openssl genrsa -aes256 -out ca-key.pem 40963. 依次输入密码、国家、省、市、组织名称等(除了密码外其他的可以直接回车跳过)

openssl req -new -x509 -days 365 -key ca-key.pem -sha256 -out ca.pem4. 生成 server-key.pem

openssl genrsa -out server-key.pem 40965. 生成 server.csr(把下面的IP换成你自己服务器外网的IP或者域名)

openssl req -subj "/CN=168.168.168.168" -sha256 -new -key server-key.pem -out server.csr6. 配置白名单

0.0.0.0 表示所有ip都可以连接。(这里需要注意,虽然 0.0.0.0 可以匹配任意,但是仍需要配置你的外网 IP 和 127.0.0.1,否则客户端会连接不上)

echo subjectAltName = IP:0.0.0.0,IP:168.168.168.168,IP:127.0.0.1 >> extfile.cnf或者也可以设置成域名

echo subjectAltName = DNS:www.example.com,IP:168.168.168.168,IP:127.0.0.1 >> extfile.cnf7. 将Docker守护程序密钥的扩展使用属性设置为仅用于服务器身份验证

echo extendedKeyUsage = serverAuth >> extfile.cnf8.输入之前设置的密码,生成签名证书

openssl x509 -req -days 365 -sha256 -in server.csr -CA ca.pem -CAkey ca-key.pem -CAcreateserial -out server-cert.pem -extfile extfile.cnf9、生成供客户端发起远程访问时使用的key.pem

openssl genrsa -out key.pem 409610. 生成 client.csr(把下面的IP换成你自己服务器外网的IP或者域名)

openssl req -subj "/CN=168.168.168.168" -new -key key.pem -out client.csr11. 创建扩展配置文件,把密钥设置为客户端身份验证用

echo extendedKeyUsage = clientAuth > extfile-client.cnf12. 生成 cert.pem,输入前面设置的密码,生成签名证书

openssl x509 -req -days 365 -sha256 -in client.csr -CA ca.pem -CAkey ca-key.pem -CAcreateserial -out cert.pem -extfile extfile-client.cnf13. 删除不需要的配置文件和两个证书的签名请求

rm -v client.csr server.csr extfile.cnf extfile-client.cnf14. 为了防止私钥文件被更改以及被其他用户查看,修改其权限为所有者只读

chmod -v 0400 ca-key.pem key.pem server-key.pem15. 为了防止##### 公钥文件被更改,修改其权限为只读

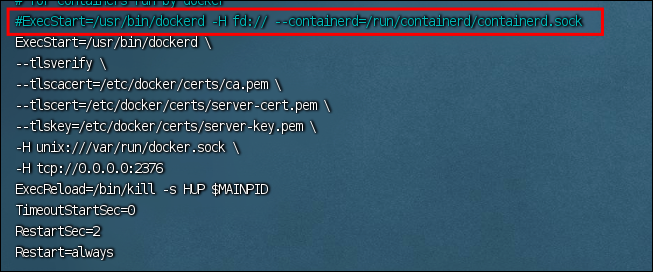

chmod -v 0444 ca.pem server-cert.pem cert.pem16. 修改Docker配置,使Docker守护程序仅接受来自提供CA信任的证书的客户端的连接

拷贝安装包单元文件到/etc,这样就不会因为docker升级而被覆盖

cp /lib/systemd/system/docker.service /etc/systemd/system/docker.service

#编辑

/etc/systemd/system/docker.service

ExecStart=/usr/bin/dockerd \

--tlsverify \

--tlscacert=/etc/docker/certs/ca.pem \

--tlscert=/etc/docker/certs/server-cert.pem \

--tlskey=/etc/docker/certs/server-key.pem \

-H tcp://0.0.0.0:2376 \

-H unix:///var/run/docker.sock这里的2376端口,可以修改成任意你喜欢的端口,然后在vps服务商的防火墙打开此端口即可。

17. 重新加载daemon并重启docker

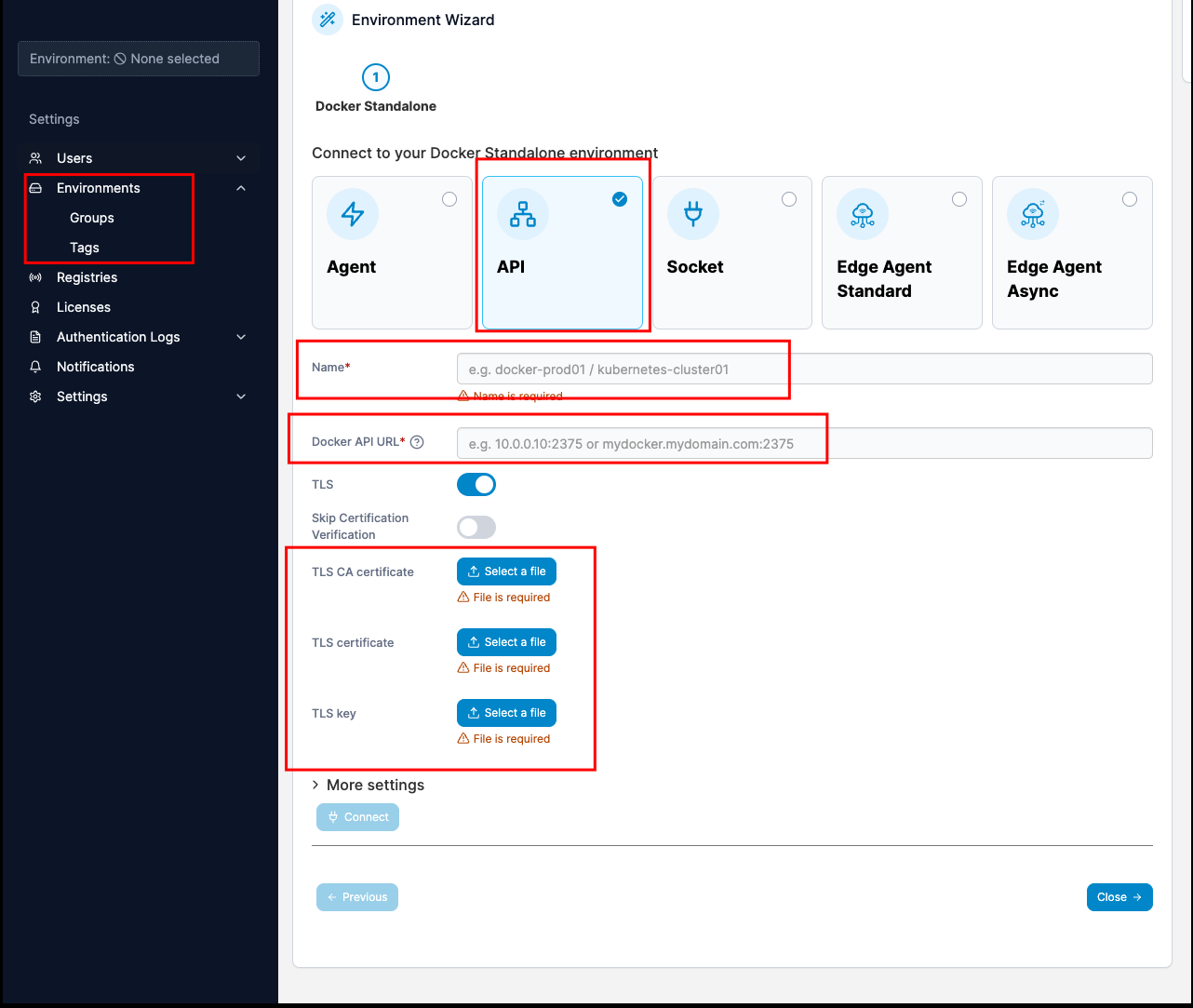

systemctl daemon-reload && systemctl restart docker配置完成就可以使用 Portainer-CE(EE)连接了。